Google Search como herramienta para Hacking

Marvin José Calderón García

Estudiante de Ingeniería en Ciencias y Sistemas - USAC

Palabras Clave:

Motor de búsqueda, Google, Hacking, Vulnerabilidades, Sitios Web.

La fuente de alimentación del hacker es la información y Google indexa millones de datos día con día a toda hora. Es por ello que esta información es la fuente inagotable de material necesario para que los hackers puedan acceder a información que de otra forma podría resultar difícil de conseguir. Utilizar Google Search como una herramienta de estudio de vulnerabilidades en sitios web implica el conocer diferentes técnicas que, a medida que se van perfeccionando, ayudan a determinar imperfecciones de seguridad tanto en la configuración de los servidores que alojan las aplicaciones, así como también en el código que los sitios web implementan. A partir de este punto, es necesario explicar algunos conceptos importantes que conlleva el realizar hacking utilizando esta herramienta.

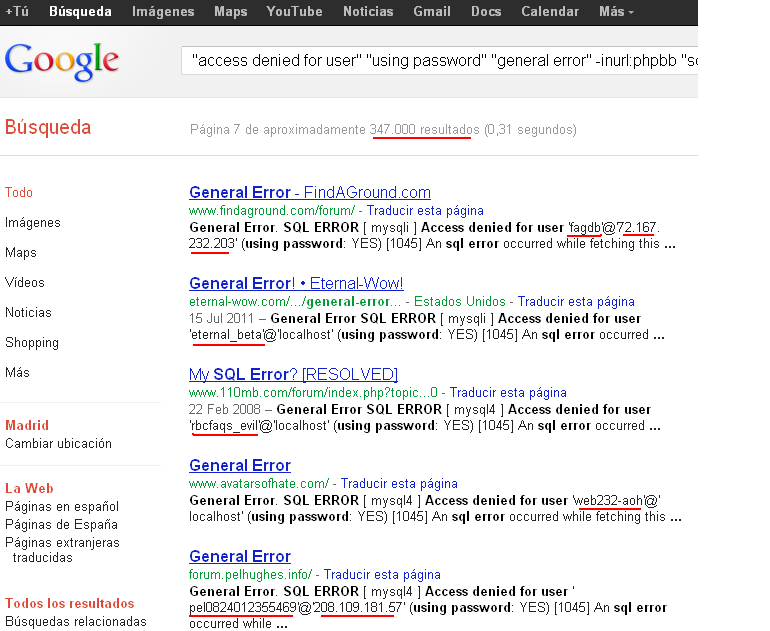

El utilizar el motor de búsqueda de Google para hacer hacking tiene un nombre: Google Hacking.[1] Este término hace referencia a la técnica que conlleva el utilizar las avanzadas herramientas de Google Search para la búsqueda de información de carácter sensible como lo son las credenciales, datos personales, contraseñas, imágenes, archivos, etc. Los atacantes o “hackers” pueden buscar cualquier tipo de archivo, incluso con extensión específica, que esté siendo indexado por los motores de Google y que los encargados del sitio hayan olvidado mencionarle, entre los archivos de configuración que solicita Google, que no tome en cuenta dichos archivos para mostrarlos como resultado en sus búsquedas.

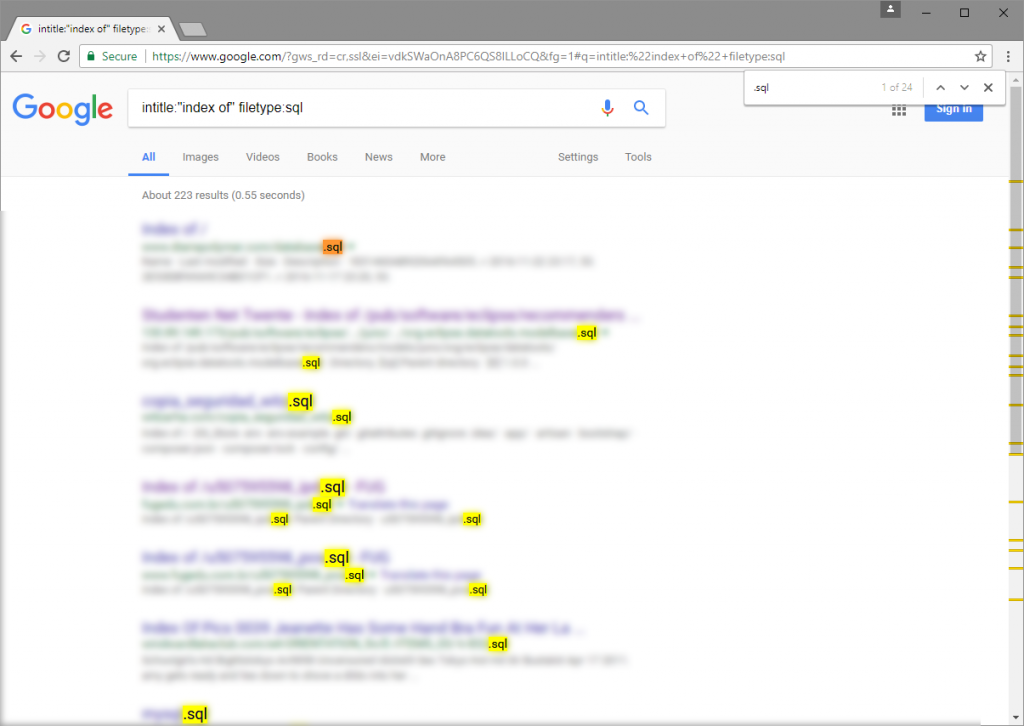

Por ejemplo, si se desea que los resultados de búsqueda muestren todos los archivos SQL (extensión: SQL) que Google ha indexado de los sitios web y que además esté habilitada en la lista de directorios del sitio[2] (los cuales Google necesita para saber que archivos indexar para búsquedas y cuales no), se realiza como se muestra en la imagen 2. Así como puede hacerse búsqueda de archivos con algún tipo de extensión, también se puede hacer mejor la búsqueda restringiendo a buscar en un solo sitio en específico, así como también definir una lista de sitios web que pueden contener la información que se desea buscar. Para adentrarse más sobre todos los posibles “hacks” que se pueden realizar utilizando el motor de búsqueda de Google, es necesario detallar todos y cada uno de los comandos disponibles para realizar estas acciones.

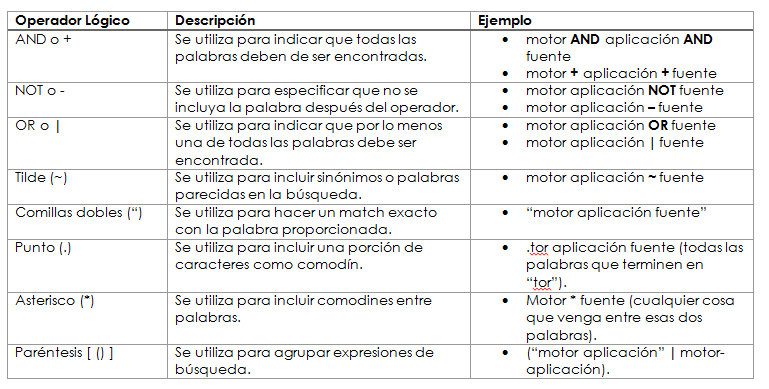

Los diferentes comandos que se pueden utilizar para realizar hacking por medio del motor de búsqueda de Google conllevan una serie de operadores los cuales están segmentados en dos categorías: operadores lógicos y operadores avanzados de búsqueda [5]. El primero hace referencia a todos los operadores lógicos que usa Google, como por ejemplo AND, OR, NOT, etc., y que pueden ser aprovechados por los hackers para facilitar sus búsquedas (ver tabla 1).

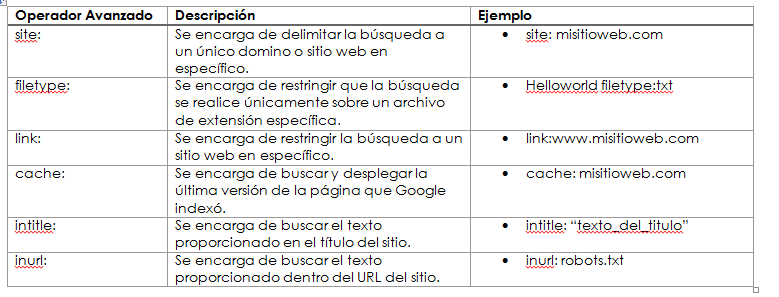

La segunda hace énfasis en los diferentes tipos de operadores disponibles para hacer referencia a sitios, tipos de archivo, links, etc. Estos tienen una sintaxis un poco diferente, la cual está dividida en 3 partes: el operador, el símbolo de dos puntos (:) y la palabra clave a buscar[6]. Lo que hace Google con esto es restringir la búsqueda de tal forma que se haga énfasis únicamente en la palabra a encontrar. En el ejemplo de la imagen 2, Google busca en el título del sitio (operador: intitle) la palabra clave “index of”. Esta palabra clave es la que muestran como título todos los sitios alojados en un servidor de Apache Server en la que se listan todos los archivos disponibles en determinado directorio. Adicional a esa búsqueda se le agrega el buscar el tipo de archivo (operador: filetype) con la palabra clave “SQL”. Esta instrucción complementa a la anterior indicando que se restrinja la búsqueda a solo archivos con extensión SQL.

Existe una lista pequeña de los diferentes operadores avanzados que se pueden utilizar en las búsquedas de tal forma que sean explicitas para no obtener información no deseada de la búsqueda y así poder obtener lo que se busca de una forma rápida y efectiva (ver tabla 2).

En la actualidad existen un sinfín de información que puede ser encontrada utilizando los motores de búsqueda de Google para hacer hacking. Entre las cosas más curiosas que han encontrado los usuarios se destacan elementos como elementos de hardware que están conectados a internet (o como se le conoce hoy en día: Internet de las cosas). Estos dispositivos comparten información a través de la red los cuales, por lo regular, son configurados por usuarios promedio que no tienen un concepto claro sobre la seguridad de la información y dejan vulnerables accesos y contraseñas dentro de estos dispositivos [3]. Otro caso curioso es el de tener acceso a las cámaras de seguridad de diferentes sitios. Estas son fáciles de acceder ya que la mayoría de dispositivos encargados de alojar el sistema DVR de las cámaras utilizan los mismos nombres de archivos y puertos que se configuran por defecto. Todo esto puede ser posible utilizando de forma inteligente los operadores definidos anteriormente.

¿Cómo puedo prevenir estos ataques? Si bien se explicaron las maneras en las que es posible realizar hacking a sitios web desde Google Search, también debería de existir una forma de detenerlo. La solución es simple: contemplar la seguridad en el diseño de un sistema. Todo sistema, así como tiene un apartado en el diseño para su construcción y funcionamiento, también debe tener un área que se encargue de contemplar la seguridad y el control de vulnerabilidades. Si el sitio web va a estar a disponibilidad de todo público, todo dueño del sitio web va a querer que el sitio aparezca dentro de los primeros resultados de búsqueda del motor de Google. Para ello, se debe de tener altos conocimientos en técnicas de indexación como SEO, optimización de código fuente del sitio, no publicar información que muestre a detalle las diferentes tecnologías utilizadas en el servidor que aloja el sitio, establecer un archivo de robots.txt el cual se encarga de indicarle a los robots de Google que directorios debe de indexar y cuáles no.

Al tomar en cuenta todas estas características al momento de permitir que Google indexe el sitio web, se debe tener por seguro que una gran parte de la seguridad del sitio ha sido cubierta. El poder que se le otorga a Google no depende de nadie más que de uno mismo. En la actualidad el tema de Google Hacking es un poco controversial ya que, dependiendo de la situación, el realizarlo hacia un sitio web en específico puede implicar términos legales. Si se hace con la autorización del dueño del sitio con fines de identificar vulnerabilidades se puede decir que se está haciendo de la forma legal, de lo contrario puede implicar ciertos problemas y es donde el hacking pasa de ser bueno y positivo, a ser algo con malas intenciones.

Conclusiones

Se descubrió que el hacking realizado desde el motor de búsqueda de Google no siempre significa que va a ser realizado con buenas intenciones. Existen muchos “hackers” por todo el mundo que ven estos comandos y herramientas como una oportunidad para aprender y crecer en sus habilidades informáticas, pero así también existen algunos que solo ven la oportunidad de dañar sistemas que en la actualidad ya luchan por un puesto entre las indexaciones de Google.

Se determinó que las diferentes combinaciones de los operadores lógicos y de búsqueda avanzada pueden llegar a ser comandos con mucho poder, que, si es usado de buena manera, se pueden llegar a detectar grandes vulnerabilidades de seguridad en los sitios web sobre los que se estén trabajando.

Se determinó que la única forma de evitar el hacking desde esta herramienta de Google es invertir una buena cantidad de trabajo en lo que a la seguridad del sitio respecta. Si el sitio web es público en la red y se desea que aparezca entre las búsquedas de Google, se debe de hacer un correcto trabajo de SEO y configuración de la seguridad del sitio para indicarle a los indexadores de Google que contenido debe indexar y que no. Al final, todo el poder recae sobre la persona que administra el sitio y él es el único responsable.

Referencias

[1] Natividad, R. (14 de abril de 2018) Roger Natividad. Introducción a Google Hacking. Recuperado de: https://bit.ly/3dlg0ay. [Último acceso:09 de octubre de 2019].

[2] [5] [6] Desconocido. Acunetix: Google Hacking: What is a Google Hack?. Recuperado de: https://bit.ly/2Ww6lZ1. [Último acceso: 09 de octubre de 2019].

[3] Desconocido. (19 de septiembre 2018). WifiBit: Todo sobre Google hacking – 30 Comandos de Ejemplo. Recuperado de: https://wifibit.com/google-hacking/. [Último acceso: 09 de octubre de 2019].

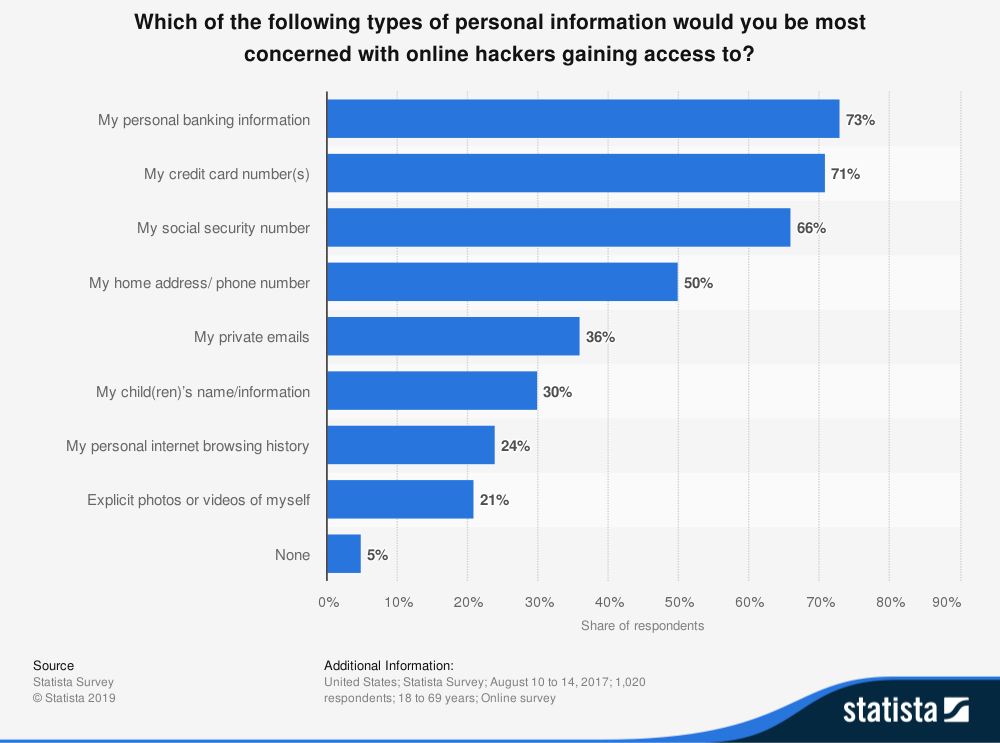

[4] Kunst, A. (3 de septiembre 2019). Statista: Most sensitive private information online 2017. Recuperado de: https://bit.ly/2WDL3Zg. [Último acceso: 09 de octubre de 2019].