Herramientas de un Hacker Ético para combatir vulnerabilidades

José Antonio Girón Tager

Estudiante de Ingeniería en Ciencias y Sistemas - USAC

Palabras Clave:

Hacker, Hacking ético, Herramientas, Ingeniería social, Software, Seguridad, Vulnerabilidad.

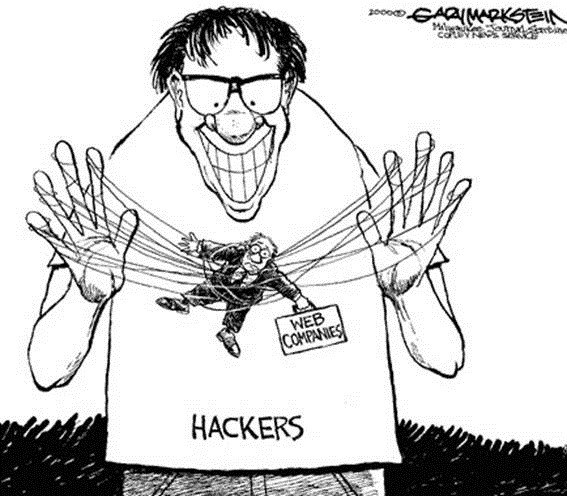

Según el ingeniero Juan P. Baby Fernández no solamente se debe enfocar el hacker ético en la seguridad lógica de la empresa, sino que también lo que es la seguridad física. La ingeniería social es una de las herramientas que cualquier individuo puede realizar desde fuera de la empresa con fin de robar información de la empresa o hasta en casos extremos lo que es el hardware como cualquier otro ladrón. Como podemos ver en la imagen 1, esto se basa en ubicar a personas vulnerables dentro de una empresa y saber manejar los hilos para alcanzar el objetivo. Por esto, una de las herramientas más simples que tiene un hacker ético es la ingeniería social debido a que localiza las fisuras físicas no importando cuanta seguridad lógica haya dentro de la empresa. Existe software que automatiza estos ataques desde mensajes de texto falsos hasta clonar una web y es Social Engineering Toolkit (SET).

Además, existen herramientas que no requieren de ingeniería social para hackear, sino que estas aplicaciones realizan operaciones con las que tratan de buscar vulnerabilidades; entre ellas podemos encontrar las más usadas por la comunidad informática que son: Ettercap, Burp Suite, Aircrack-NG, NMAP, Nessus, Wireshark, Metasploit, John The Ripper y THC Hydra (imagen 2). Empezando por Ettercap, esta herramienta sirve para realizar ataques conocidos como “man in the middle” porque envenena las tablas ARP con las cuales logra redirigir el tráfico de un sitio web a otro sitio falso, a esto se le es llamado como DNS poofing. Las demás aplicaciones mencionadas sirven para detectar vulnerabilidades y realizar ataques de fuerza bruta.

En cuanto a la detección de vulnerabilidades se tiene Burp Suite, la cual lo logra interceptando datos y peticiones entre el servidor y un navegador; NMAP, que sirve para la detección de dispositivos en la red donde se puede identificar los puertos abiertos y los servicios que están corriendo; Nessus y Metasploit, que puede hacer uso de NMAP o su propio Scanner para detectar vulnerabilidades utilizando exploits considerándolas como llaves de acceso; por ultimo tenemos Wireshark y Aircrack-NG, estas herramientas sirven para capturar en Aircrack-NG el tráfico de las redesinalámbricas y en Wireshark, el tráfico en tiempo real analizando los protocolos de conexión.

Hablando ahora sobre los ataques de fuerza bruta se utilizan Aircrack-NG, donde por medio de ataques de este tipo se puede determinar la contraseña de un modem y romper el cifrado web; John The Ripper, utilizando este ataque basado en diccionarios es capaz de romper contraseñas y THC Hydra, que está especializada en emplear protocolos de red como protocolos de correo, bases de datos, LDAP, SMB, VNC y SSH para acceder remotamente a sistemas. Estas herramientas expuestas nos sirven para combatir brechas en la seguridad, prevenir el acceso de criminales y poder tomar medidas preventivas para defenderse.

Imagen 1: Hackers Fuente: Gary Markstein

Conclusiones

La evolución de la tecnología ha proporcionado una brecha de inseguridad en los sistemas de los gobiernos como las empresas y para combatir esto se empezaron a hacer auditorias las cuales las lleva a cabo un hacker ético.

Los dos tipos de herramientas que un hacker ético necesita para poder determinar las vulnerabilidades o fisuras de un sistema son las que sirven para la detección en la seguridad física y lógica.

Existen varias aplicaciones que ayudan a un hacker ético en plan de probar la seguridad de un sistema como: SET, Ettercap, Burp Suite, Aircrack-NG, NMAP, Nessus, Wireshark, Metasploit, John The Ripper y THC Hydra.

Referencias

[1] Manuel Henry Sánchez Carvajal, «Revista de Información, Tecnología y Sociedad», Ethical Hacking: La importancia de una intrusión controlada, julio 2013. [En línea]. Disponible en: https://bit.ly/3t3uG5C. [Último acceso: 14 febrero 2018].

[2] Juan P. Baby Fernández, «FUNGLODE», El Hacker: Tácticas y Herramientas, 09 marzo 2019. [En línea]. Disponible en: https://bit.ly/2QWtRNV. [Último acceso: 14 febrero 2018].

[3] «OHCS», Top 10 Herramientas de Hacking, 21 julio 2017. [En línea]. Disponible en: https://bit.ly/3sQ938R. [Último acceso: 14 febrero 2018].

[4] Rubén Velasco,«Redes Zone», Las mejores herramientas de Hacking para este 2017, 06 enero 2017. [En línea]. Disponible en: https://bit.ly/2R6brdQ. [Último acceso: 14 febrero 2018].